Imagine you’re operating an e-commerce platform, waking up one day to find a surge of new users – an exciting sign of growth, until your excitement turns to frustration as you discover these accounts are fake, created to exploit your vouchers and coupons meant for live streams and new customers. You try to tackle the issue, but manual methods can’t keep up. This isn’t just a hypothetical scenario: in 2023, Shopee – in 2023, Shopee – a leading SEA e-commerce platform – faced similar fraud.

As online shopping continues to gain popularity, the potential for fraudulent activity grows alongside it. In 2022, global e-commerce losses due to fraud surpassed $41 billion, with estimates suggesting that this figure will rise to $48 billion by 2023 (Juniper Research, 2022).

From fake cash-on-delivery (COD) orders, promo code abuse to intricate chargeback schemes, e-commerce fraud is not only damaging to customers but can also severely hurt businesses by increasing financial losses and risk alienating their customer base. When customers fall victim to fraud on a platform, their trust erodes, leading to backlash and potential loss of revenue as they leave. As traditional fraud detection methods being increasingly ineffective, businesses need advanced solutions that can evolve alongside fraudsters to preserve their profits and maintain customer trust.

This blog post explores how artificial intelligence (AI) – especially machine learning (ML) – is transforming fraud detection in e-commerce, offering scalable, adaptive, and more accurate protection against the growing threat of online fraud.

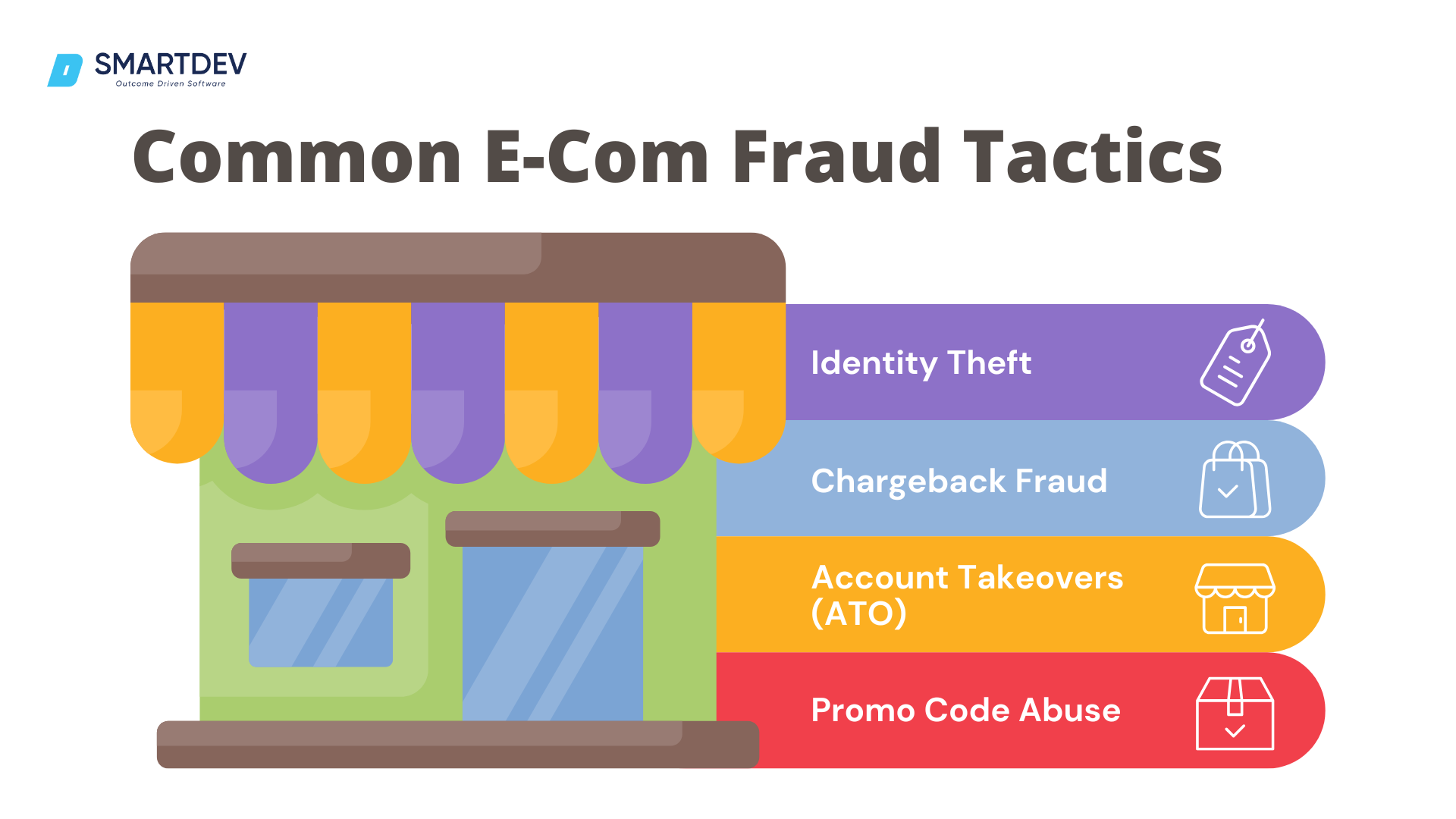

1. The Threat Landscape: Common E-Commerce Fraud Tactics

E-commerce fraud has evolved into a sophisticated challenge for online platforms, with fraudsters employing a variety of methods to exploit vulnerabilities.

Figure 1: Common Ecommerce Fraud Tactics

1.1. Identity Theft

Identity theft accounted for 21.5% of all fraud reports (Federal Trade Commission, 2022), where fraudsters steal personal information to make unauthorized purchases, open new accounts, or even commit tax fraud.

1.2. Chargeback Fraud

Also known as “friendly fraud,” chargeback fraud occurs when customers dispute legitimate purchases with the intent of reversing charges and receiving goods for free, costing businesses roughly $40 billion every year (Federal Trade Commission, 2022).

1.3. Account Takeovers (ATO)

ATOs occur when fraudsters gain unauthorized access to a customer’s account, often using tactics like phishing or credential stuffing. A well-known incident occurred in 2014 when eBay reported that hackers breached its network, gaining access to approximately 145 million user accounts in what is considered one of the largest data breaches in history, leading to a surge of backlash towards this platform.

1.4. Promo Code Abuse

Promo code abuse has become a growing issue during major sales events, with fraudsters creating multiple accounts or using bots to exploit discounts meant for new customers, directly hurting your business. For example, by collecting and using Shopee vouchers through these virtual accounts, sellers inflated their sales numbers and caused Shopee significant financial losses. Since December 2023, Shopee has cracked down on fraud, blocking sellers who used fake accounts to exploit live-streamed sales.

2. Limitations of Traditional Fraud Detection Methods

Despite the increasing complexity of fraud tactics in e-commerce, many businesses still rely on traditional fraud detection methods. The most popular traditional fraud detection methods include rule-based systems, manual reviews, two-factor authentication (2FA), geolocation-based blocking and address verification systems (AVS). While effective in simple scenarios, these traditional methods often fall short against the evolving landscape of e-commerce fraud.

Figure 2: What Traditional Fraud Detection Methods Can’t Do

2.1. Static Rule Sets

Traditional fraud detection systems typically operate on predefined rule sets, such as transaction thresholds, geographic flags, or time-based limitations. While this approach works in simple scenarios, it quickly becomes outdated as fraudsters develop more sophisticated techniques to bypass these rigid rules.

2.2. High False Positives and Negatives

False positives occur when legitimate transactions are incorrectly flagged as fraudulent, leading to disrupted customer experiences and loss of revenue. On the other hand, false negatives arise when actual fraudulent transactions go undetected. Maintaining a rule set that minimizes both is nearly impossible without dynamic, adaptive technologies like machine learning.

2.3. Inability to Scale

As e-commerce platforms grow, so do the number and complexity of transactions. When transaction volumes rise, traditional systems often fail to provide real-time detection, leaving businesses exposed to significant fraud risks and larger financial losses.

2.4. Manual Processes

Many traditional fraud detection methods still rely on manual reviews, which is highly time-consuming, costly, and prone to human error. In modern e-commerce, where speed is crucial and transaction volumes are high, manual reviews can’t keep up with the pace or sophistication of fraud.

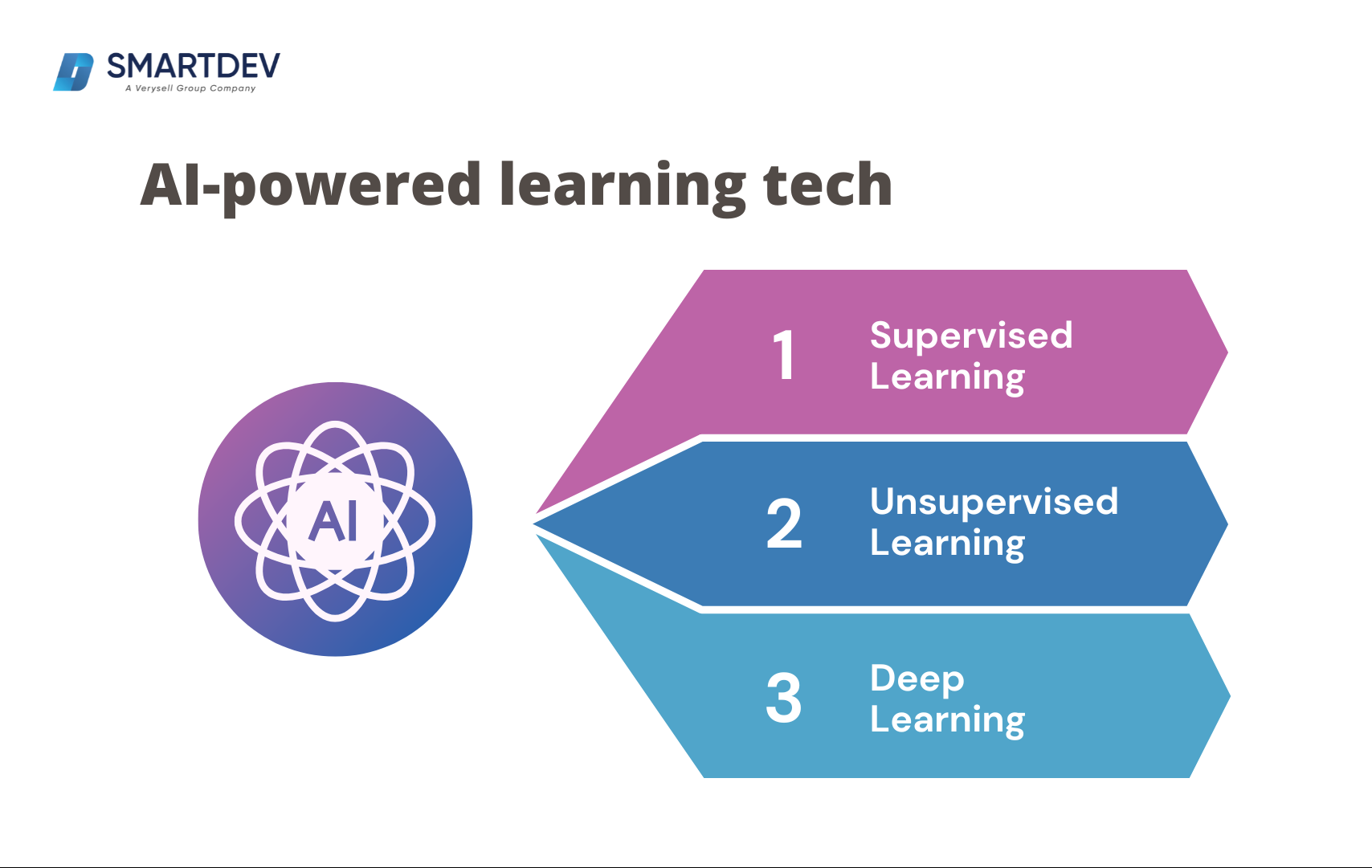

3. A New Era of Security: How AI learns to counter fraud

Unlike static, rule-based systems, AI employs dynamic, data-driven models that adapt and evolve alongside emerging fraud tactics. AI utilizes a variety of methods to detect fraud, each with its specialized approach to analyzing data and uncovering suspicious activities. The following are the most effective AI techniques currently used in e-commerce fraud detection

Figure 3: Methods AI uses to detect E-com Fraud

3.1. Supervised Learning

Think of supervised learning like teaching a child with flashcards. Imagine you’re showing a child pictures of animals with labels (“cat,” “dog,” etc.). After seeing enough labeled examples, the child starts learning how to recognize each animal. When you later show them a new picture (without the label), they can accurately say, “That’s a dog!” or “That’s a cat!”.

Similarly, in ecommerce, a payment processor might use supervised learning to flag transactions that share characteristics with previously identified fraudulent activities, such as unusually large purchases made in a short time frame. Over time, the model becomes better at predicting potential fraud before it occurs, minimizing false positives while catching real threats.

3.2. Unsupervised Learning

Unsupervised learning, in contrast, doesn’t require labeled data. Instead, the AI model identifies anomalies or outliers in a dataset, which can indicate fraudulent behavior. This is particularly useful for detecting new types of fraud that haven’t been previously encountered. For instance, an e-commerce platform may use unsupervised learning to detect a sudden spike in orders from a particular location or an unusual increase in account creation during a promotional event.

3.3. Deep Learning

Deep learning is like teaching a computer to think through layers of understanding, similar to how the human brain works. It uses neural networks to learn from large amounts of data, analyzing a customer’s behavior, purchase history, device usage, and even transaction sequences to uncover hidden fraud patterns. In the case of a multi-channel e-commerce platform, deep learning can track a customer’s journey across different devices and identify subtle inconsistencies in their behavior.

4. Key Areas Where AI Enhances Security and Fraud Prevention

Figure 4: Application of AI in fraud detection

4.1. Threat detection and prevention

a. Malware and Phishing Detection

While traditional signature-based malware detection systems often catch only 30-60% of attacks, AI-powered systems like those used by Deep Instinct have achieved detection rates between 80-92% (Reddy et al., 2024). Machine learning algorithms help AI models evolve by analyzing new threats, recognizing signs of sophisticated attacks such as spear phishing.

b. Security Log Analysis

AI can parse through log data, identifying anomalies, trends, or suspicious activity. For example, AI might flag unusual login times, failed login attempts, or irregular access to sensitive data, helping to prevent potential breaches before they occur.

c. Encryption

While breaking strong encryption algorithms like AES and SHA is extremely difficult due to the complex math involved, AI helps detect patterns in attempted breaches, offering additional layers of defense.

4.2. Behavioral Insights for Enhanced Security

AI-powered user behavior analytics is an essential tool for detecting anomalies in user activity that might indicate fraudulent activity. By continuously monitoring behaviors such as browsing habits, login patterns, purchase behavior, and even keystrokes, AI can establish a baseline for what constitutes “normal” behavior for each user.

When deviations from this baseline occur—such as a sudden change in spending habits or unusual login locations—the system flags these anomalies for further investigation. By focusing on patterns rather than static rules, behavioral analytics can differentiate between legitimate users who may have simply changed their behavior and actual fraudsters.

For Shopify, AI-powered behavioral analytics plays a crucial role in identifying and preventing fraud. The platform uses AI to analyze multiple data points, including browsing habits, login patterns, and transaction behaviors, to establish what is “normal” for each user. Shopify has implemented advanced machine learning models, trained on billions of transactions, that evaluate user behavior in real-time to spot suspicious activities and protect merchants from fraud without sacrificing legitimate transactions (Shopify, 2023).

4.3. Proactive Threat Response and Mitigation

Advanced AI systems are capable of automating much of the incident response process. IBM’s Threat Detection and Response Services, for example, integrate AI to automatically escalate or close up to 85% of security alerts (IBM, 2024). When AI identifies a potential breach, it can trigger pre-configured responses, such as isolating compromised systems, blocking suspicious traffic, or activating backups, ensuring that threats are neutralized before they can cause significant harm.

4.4. Automated Security Operations

a. Workflow Automation

AI excels at automating repetitive security tasks, such as alert triaging, threat detection, and log analysis. Solutions like Blink Copilot leverage AI to simplify the creation of automated workflows, allowing teams to automate tasks like compliance checks and device management. This reduces the burden on security teams, enabling them to focus on more pressing threats.

b. AI in Security Operations Centers (SOC)

AI-powered platforms such as Palo Alto Networks’ Cortex XSIAM enhance the effectiveness of SOCs by automating the detection, investigation, and response to security incidents. These systems ingest data from hundreds of sources, identifying threats and triggering automated responses, such as isolating compromised devices or blocking suspicious network traffic.

4.5. Predictive Analytics and Threat Intelligence

a. Predictive Analytics for Fraud Detection

By identifying anomalies and unusual patterns in transaction data, AI helps prevent fraud before it occurs. For example, AI models can recognize behavior indicative of account takeovers or payment fraud long before a breach happens, predicting where vulnerabilities might arise and helping organizations take preventive measures.

b. Proactive Threat Hunting

AI doesn’t just wait for an attack to happen—it actively searches for potential vulnerabilities. Platforms like CrowdStrike Falcon use machine learning to analyze network traffic and detect anomalies, making it easier for organizations to identify threats before they escalate.

Conclusion

E-commerce fraud is a growing threat that not only damages customer trust but also impacts businesses’ bottom lines. With evolving fraud tactics like identity theft, promo code abuse, and chargeback schemes, traditional fraud detection methods are no longer sufficient. AI and machine learning offer scalable, adaptive solutions to detect and prevent fraud in real-time, protecting both customers and businesses.

Protect Your Platform with SmartDev’s AI-Powered Solutions

As a Leading Provider of Fraud Detection Solutions, SmartDev is Committed to Securing Your E-Commerce Platform. Here’s how SmartDev can be your trusted partner in combatting e-commerce fraud:

✔ AI-Powered Fraud Detection: We offer advanced AI-driven solutions to detect and prevent e-commerce fraud in real-time, covering everything from payment fraud to account takeovers.

✔ Tailored Software Solutions: Our expert team develops customized, scalable fraud prevention tools that fit your unique business needs, ensuring robust protection.

✔ Continuous Monitoring: With our proactive monitoring and analytics, we identify and respond to emerging threats, minimizing risk and safeguarding your platform.

Reference

Federal Trade Commission (2022). Consumer Sentinel Network Data Book 2022.

IBM (2024). IBM Introduces New Generative AI-Powered Cybersecurity Assistant for Threat Detection and Response Services. [online] IBM Newsroom. Available at: https://newsroom.ibm.com/2024-08-05-ibm-introduces-new-generative-ai-powered-cybersecurity-assistant-for-threat-detection-and-response-services.

Juniper Research (2022). eCommerce Losses to Online Payment Fraud to Exceed $48 Billion Globally in 2023. [online] www.juniperresearch.com. Available at: https://www.juniperresearch.com/press/ecommerce-losses-online-payment-fraud-48bn/.

Reddy, S., Kanagala, P., Ravichandran, P., Pulimamidi, R., Sivarambabu, P. and Polireddi, N. (2024). Effective fraud detection in e-commerce: Leveraging machine learning and big data analytics. Measurement: Sensors, 33(101138).

Shopify (2023). Shopify Protecting Millions of Merchants From Fraud (2023) – Shopify. [online] Available at: https://www.shopify.com/blog/shopify-best-in-class-technology-protects-millions-of-merchants-from-fraud.